| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #c언어포인터배열 #c언어포인터 #포인터 #c포인터

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #IT #PUT메소드 #PUT #HTTP메소드 #취약점

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #Call by value #Call by reference

- XSS #ReflectedXSS

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #c2차원배열동적할당 #c언어동적할당 #c동적할당 #c언어동적할당2차원배열

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #xss #storedxss #CrossSiteScripting

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #bruteFource #무차별공격

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #C동적메모리할당 #malloc #메모리

- c언어malloc #동적할당 #c언어동적할당 #c언어malloc사용하기

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #BrokenAuthentication

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #phpcodeinjection #injection

- 포렌식 #사이버포렌식 #Forensic #정보보안 #IT

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #IT

- #FAT파일시스템 #파일시스템구조 #파일시스템 #Forensic #정보보안 #IT

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #선택정렬 #선택정렬알고리즘

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #commandinjection

- 사이버포렌식 #포렌식 #FAT

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #포인터 #포인터변수 #c언어주소 #주소

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #c언어포인터와문자열 #c언어문자열

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #c언어포인터의포인터 #c언어2중포인터

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #IT #robots.txt #검색엔진노출

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #IT #CSRF #

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #IT #SQLi #TimeBaseSQLi #sqlinjection

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #로또번호생성 #로또번호만들기 #중복제거 #중복제거알고리즘

- c언어문자열처리방법 #c언어문자열

- 파일시스템과파티션 #포렌식 #사이버포렌식 #Encase #Forensic #파티션 #파일시스템 #정보보안

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #c언어포인터 #c언어포인터연산

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #SQLi #sqlinjectioon

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #c배열포인터 #c언어포인터 #c언어배열포인터 #배열포인터

- C언어 #C #C프로그래밍 #프로그래밍 #언어

- Today

- Total

Hello Security World

[Web Hacking] Bee - Box -Session Management 본문

Session Management

세션은 웹 사이트에서 서비스를 제공할 때 사용자의 로그인을 유지하기 위하여 사용한다,

세션 관리(Seesion Management) 가 소월하면 세션을 가로채서 재사용하는 공격이 가능하다.

실무에서도 관리자 페이지 접근에 대한 세션 처리를 제데로 하지 않아 많은 취약점이 도출

된다. 특히 개발자가 중간에 교체되거나 유지보수하며 추가된 페이지에 대한 세션 처리가 미

흡 하여 심각한 정보 노출이 발생할 수 있다. 정상적인 프로세스가 진행되는 과정에서 발생

하는 만큼 자동 진단 도구에서도 특정한 패턴 매칭으로 도출할수 없는 취약점이다.

Smgmt_dmin_prtal.php 에서 권리자 권한을 체크하는 전달 값을 수정하여 관리자 인증 없이

내부 페이지에 접근 간으한지 점검하겠다. 비인가 사용자가 관리자 페이지 에 접근하면 심각

한 정보 노출이 발생할 수 있기 때문에 인증 프로세스가 꼭 반영되어야 한다.

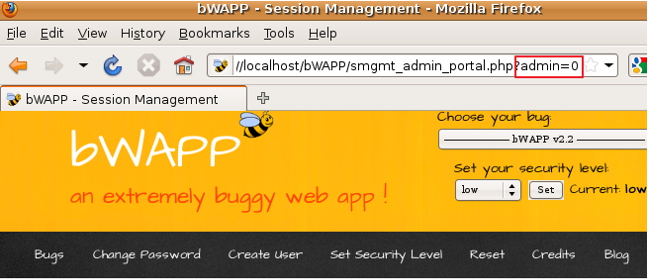

난이도 하 에서는 URL 주소에 포함된 전달 값을 조작하여 간단히 우회해보도록 하겠다.

위의 그림과 같이 admin 변수가 URL 에 노출되어 있고 변수에 0 이라는 값이 세팅 되어

있다.

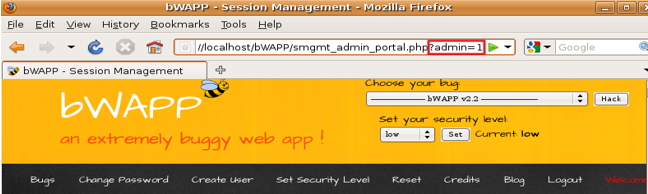

위와 같이 URL에 노출된 admin 변수에 0 이 아닌 1로 세팅을 하여 웹페이지를 요청 하겠다.

변경한후 요청을 하면 다음과 같이 URL 에 노출된 변수의 값을 조작한 것 만으로도 페이지

의 잠금이 풀렸다는 메시지를 출력한다. 매우 간단한 공격이지만 아직도 이런 공격이 가능한

웹 페이지가 많으므로 관리자들의 관리가 필요하다.

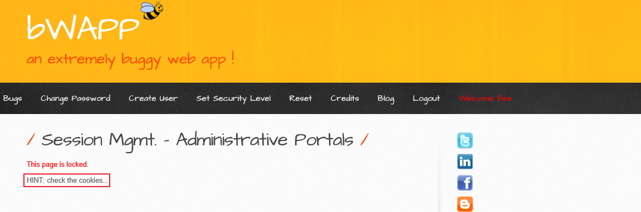

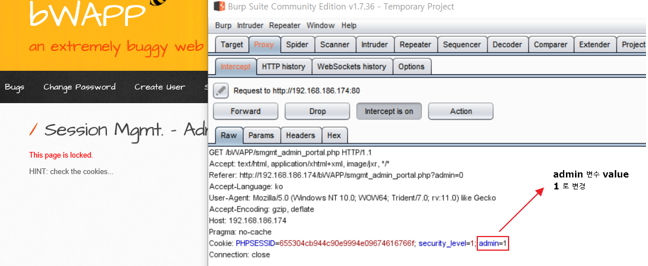

난이도 중에서는 URL 주소에 값이 노출되지 않으므로 URL 조작이 아닌 쿠키 값 정보를 수

정하여 우회하겠다. Smgmt_admin_portak.php 페이지를 우회하기 위하여 버프스위트를 사용한

다.

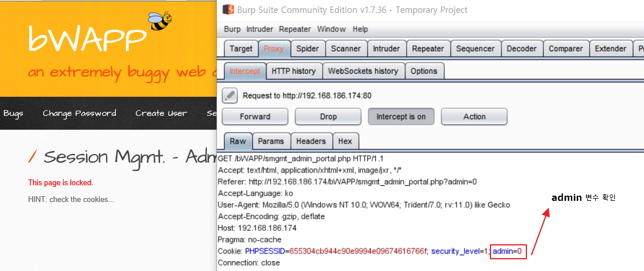

Burp Suite 로 요청을 가로채 패킷을 확인해보니 요청 헤더에 admin 이라는 변수가 들어가있

다.

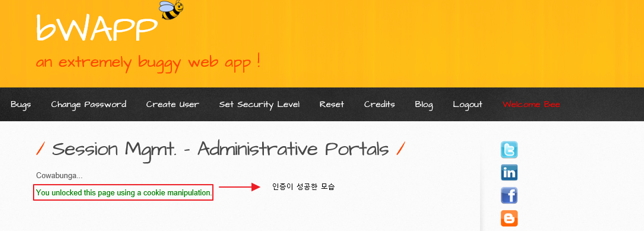

쿠키 값에 admin 변수가 있다 0 인 admin 변수를 1을 삽입하고 [Forward] 버튼을 클릭하여

수정한 내용을 요청한다.

쿠키 값을 수정한 결과 위와 같이 쿠키를 변조하여 페이지의 잠금을 풀었다는 메시지를 확

인할수있다.

Session Management 대응방안

위와 같은 세션 , 쿠키 값 변경 뿐만 아니라 평문으로 전송되는 경우 내부 네트워크에서 스

니핑 하여 세션,쿠키와 같은 민감한 정보를 탈취할수 있다. 따라서 반드시 위와 같은 사용자

인증을 위한 중요 정보들은 암호화를 하여 전송해야 하고, 쿠키,세션 은 반드시 랜덤,난수 를

이용하여 사용자가 유추할수 없도록 해야한다.

'정보보안 > BWAPP Bee-box' 카테고리의 다른 글

| [Web Hacking] Bee - Box -Cross-Site-Scripting (Reflected) (0) | 2020.05.03 |

|---|---|

| [Web Hacking] Bee - Box -Cross-Site-Scripting (Stroed) (0) | 2020.05.03 |

| [Web Hacking] Bee - Box -Brute Force Attack (0) | 2020.05.03 |

| [Web Hacking] Bee - Box -Broken Authentication (0) | 2020.05.03 |

| [Web Hacking] Bee - Box -PHP Code Injection- (0) | 2020.05.03 |