| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #Call by value #Call by reference

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #선택정렬 #선택정렬알고리즘

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #BrokenAuthentication

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #bruteFource #무차별공격

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #phpcodeinjection #injection

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #c배열포인터 #c언어포인터 #c언어배열포인터 #배열포인터

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #로또번호생성 #로또번호만들기 #중복제거 #중복제거알고리즘

- 사이버포렌식 #포렌식 #FAT

- 파일시스템과파티션 #포렌식 #사이버포렌식 #Encase #Forensic #파티션 #파일시스템 #정보보안

- C언어 #C #C프로그래밍 #프로그래밍 #언어

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #IT #SQLi #TimeBaseSQLi #sqlinjection

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #c언어포인터배열 #c언어포인터 #포인터 #c포인터

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #IT

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #c언어포인터 #c언어포인터연산

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #commandinjection

- c언어문자열처리방법 #c언어문자열

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #IT #PUT메소드 #PUT #HTTP메소드 #취약점

- #FAT파일시스템 #파일시스템구조 #파일시스템 #Forensic #정보보안 #IT

- 포렌식 #사이버포렌식 #Forensic #정보보안 #IT

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #포인터 #포인터변수 #c언어주소 #주소

- XSS #ReflectedXSS

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #c언어포인터의포인터 #c언어2중포인터

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #xss #storedxss #CrossSiteScripting

- c언어malloc #동적할당 #c언어동적할당 #c언어malloc사용하기

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #c2차원배열동적할당 #c언어동적할당 #c동적할당 #c언어동적할당2차원배열

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #IT #CSRF #

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #IT #robots.txt #검색엔진노출

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #C동적메모리할당 #malloc #메모리

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #c언어포인터와문자열 #c언어문자열

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #SQLi #sqlinjectioon

- Today

- Total

Hello Security World

[Web Hacking] Bee - Box -Brute Force Attack 본문

BruteForce Attack -무차별 대입공격-

비밀번호 무차별 대입 공격은 사용자에 대한 계정 정보를 획득하기 위하여 비밀번호로 입력

가능한 모든 문자 , 숫자 , 특수문자 의 조합을 입력하여 사용자의 계정과 비밀번호가 일치

할 때 까지 대입하는 공격이다. 일일이 수동으로 하는 방법도 있지만, Burp Suite 는 BruteForc

Attack 기능을 지원하고 있다. 따라서 Burp Suite를 이용하여 BruteForce Attack 을 시도해보겠

다.

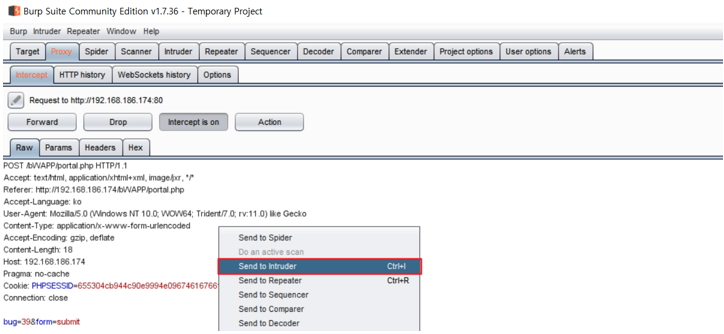

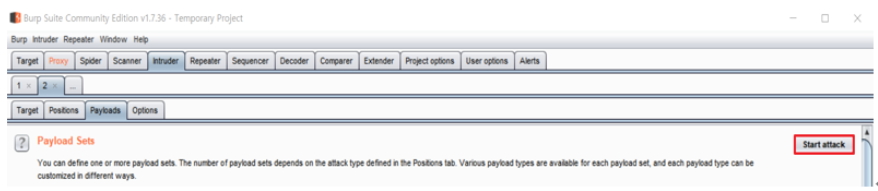

Burp Suite 의 BruteForce Attack 을 사용하기 위해 Proxy탭에서 HTTP 요청을 가로챈 다음,

Intruder로 보낸다. Intruder 로 보낼 때는 가로챈 요청의 내용이 보이는 패널에서 오른쪽 마우

스 버튼을 클릭한 후 ‘Send to Intruder’ 메뉴를 선택한다

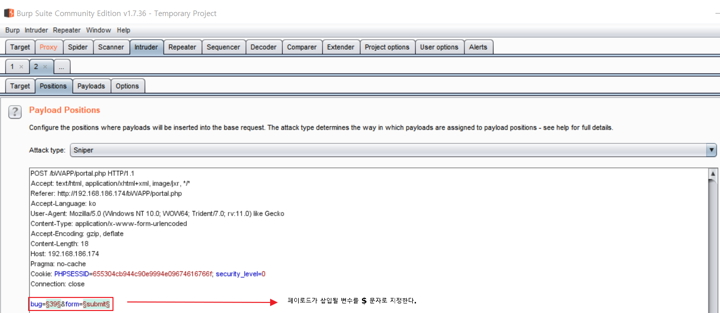

위와 같이 Intruder탭의 하위 탭인 ‘Positions’ 으로 이동하면 Payload가 들어갈 위치를 ‘$’ 문

자로 지정한다. 요청에 실리는 ‘password’ 변수에만 Payload를 실을 수 있도록 Payload를 설정

한다.

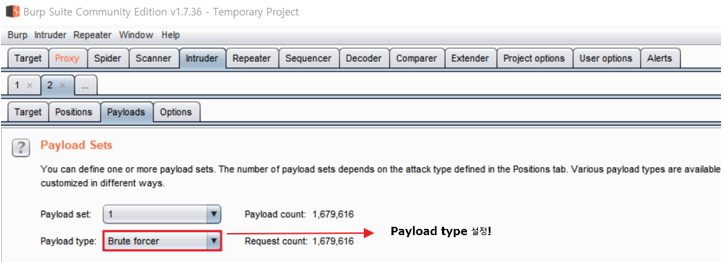

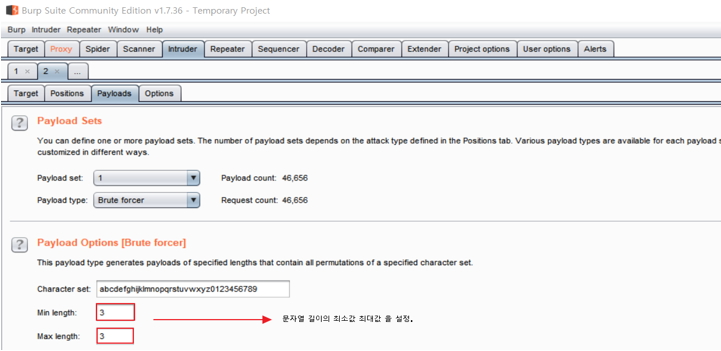

Payload 탭으로 이동하여 공격 타입을 지정한다. 무차별 대입 공격을 시도하므로 ‘Brute Forcer’

모드로 공격 타입을 변경한다.

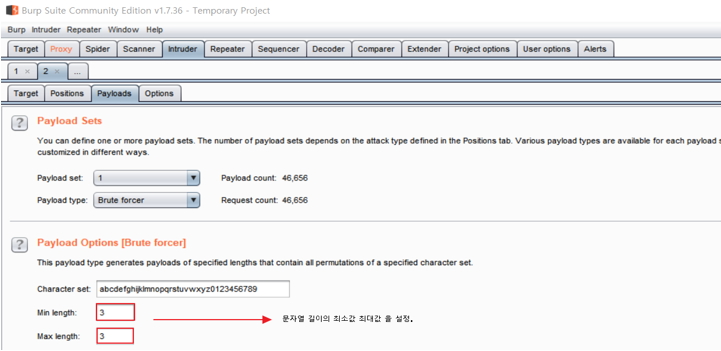

공격 타입을 바꾼후 옵션을 선택한다. 사용자 ‘bee’의 비밀번호가 3글자인 것을 알고 있으므

로 위와 같이 설정하였다.

Start Attack 버튼을 클릭한다.

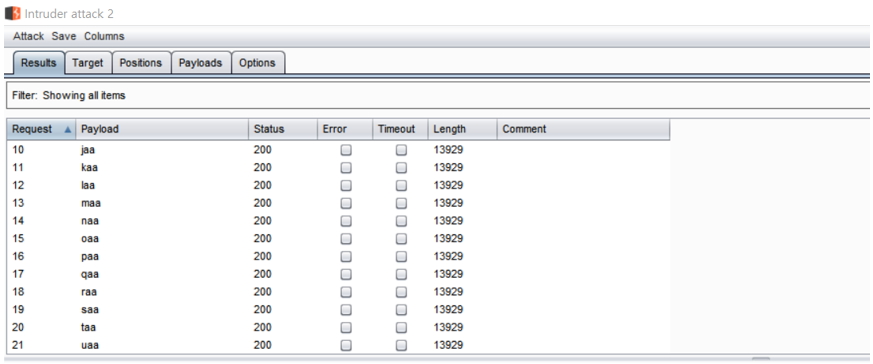

Start Attack 버튼을 누르자 문자열을 조합하여 공격을 시도하는 모습이 보이고 있다. 공격 결

과 중 결과 값이 다르게 나오거나 혹은 서버에서 전송하는 문자열이 다를 때 그에 해당하는

사용자의 비밀번호를 유추할수 있다.

Brute Force Attack을 시도하자 ‘bug’ 를 입력하고 사용자 인증에 성공한 것을 알수 있다. 보통

상태코드가 다르거나 다른 Payload와 길이가 차이 난다.

위의 화면은 16번째 요청이 비밀번호 변수에 ‘bug’ 가 Payload로 실렸을 때 로그인에 성공한

모습이다.

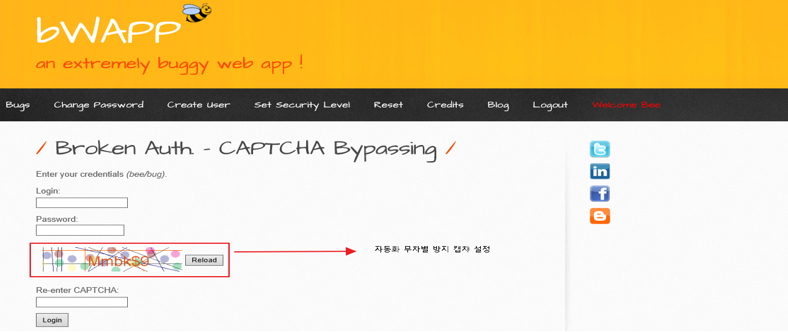

Broken Autentication 대응방안

불충분한 인증은 HTML , JAVASCRIPT 등 의 CSS(Client Side Script) 언어에 주요정보 노출, 민

감한 데이터 등을 노출하지 말아야 하고 , 사용자 인증시 에는 Athentication Type 을 2가지 이

상으로 할것으 권장해야 한다 , 또한 Brute Force Attack 과 같은 무차별 공격에 대한 대응 방

안으로는 CAPCHA , 로그인 실패에 관한 임계치 횟수 제한 , 등을 적절히 활용해야 한다.

'정보보안 > BWAPP Bee-box' 카테고리의 다른 글

| [Web Hacking] Bee - Box -Cross-Site-Scripting (Stroed) (0) | 2020.05.03 |

|---|---|

| [Web Hacking] Bee - Box -Session Management (0) | 2020.05.03 |

| [Web Hacking] Bee - Box -Broken Authentication (0) | 2020.05.03 |

| [Web Hacking] Bee - Box -PHP Code Injection- (0) | 2020.05.03 |

| [Web Hacking] Bee - Box -OS Command Injection- (0) | 2020.05.03 |