| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 |

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #phpcodeinjection #injection

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #SQLi #sqlinjectioon

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #c2차원배열동적할당 #c언어동적할당 #c동적할당 #c언어동적할당2차원배열

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #c언어포인터와문자열 #c언어문자열

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #IT

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #c언어포인터배열 #c언어포인터 #포인터 #c포인터

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #C동적메모리할당 #malloc #메모리

- #FAT파일시스템 #파일시스템구조 #파일시스템 #Forensic #정보보안 #IT

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #IT #robots.txt #검색엔진노출

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #선택정렬 #선택정렬알고리즘

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #c언어포인터 #c언어포인터연산

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #IT #PUT메소드 #PUT #HTTP메소드 #취약점

- 파일시스템과파티션 #포렌식 #사이버포렌식 #Encase #Forensic #파티션 #파일시스템 #정보보안

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #c언어포인터의포인터 #c언어2중포인터

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #Call by value #Call by reference

- c언어문자열처리방법 #c언어문자열

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #로또번호생성 #로또번호만들기 #중복제거 #중복제거알고리즘

- c언어malloc #동적할당 #c언어동적할당 #c언어malloc사용하기

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #포인터 #포인터변수 #c언어주소 #주소

- 포렌식 #사이버포렌식 #Forensic #정보보안 #IT

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #bruteFource #무차별공격

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #xss #storedxss #CrossSiteScripting

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #IT #SQLi #TimeBaseSQLi #sqlinjection

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #commandinjection

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #c배열포인터 #c언어포인터 #c언어배열포인터 #배열포인터

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #BrokenAuthentication

- 사이버포렌식 #포렌식 #FAT

- XSS #ReflectedXSS

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #IT #CSRF #

- C언어 #C #C프로그래밍 #프로그래밍 #언어

- Today

- Total

Hello Security World

Digital Forensic [실시간 대응 프로세스 정보 수집] 본문

실시간 대응 프로세스 정보 수집

프로세스 관련 수집

실행중인 모든 프로세스 목록

서비스 목록

프로세스의 사용률(CPU, Memory, etc..)

프로세스가 사용하는 모듈 (DLL)

프로세스가 Open한 파일, Registry 등

프로세스 관련 수집의 목적

의심 프로세스 및 관련 파일 식별 (높은 CPU/ Memory 점유율, 다수의 파일 사용, 특정 폴더의 접근, ADS의 사용, 알려진 해킹 모듈의 동작, 무작위로 구성된 파일명, 프로그램 버전 사용 부재, 시스템 프로세스와 유사한 프로세스 명, 정상적이지 않은 프로세스 파일 Path 등)

자동 시작 프로그램 식별 (서비스)

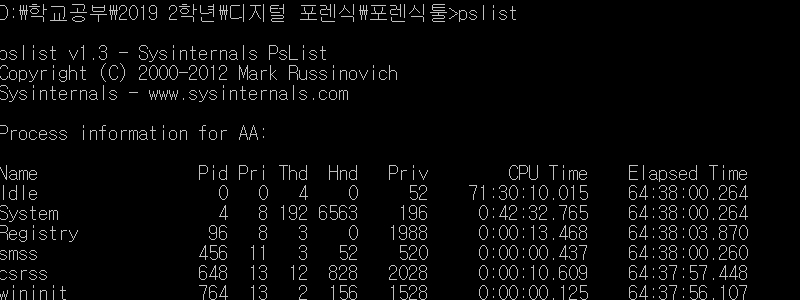

pslist – http://www.sysinternals.com

실행 중인 모든 프로세스 목록과 CPU 점유율, 메모리 사용량에 대한 정보 수집

메모리의 사용이 높은 프로세스를 중심으로 확인.

pslist (-t)

Listdlls - www.sysinternals.com

현재 프로세스가 사용중인 DLL 목록

의심이 가는 프로세스가 사용하는 DLL List를 확인

ex) listdlls [Process ID]

의심 모듈 판별법

Windows System Folder에 존재하는 파일 대부분은 파일 버전을 가지고 있다.

DLL 파일명으로 일반적으로 8자로 되어 있다.

파일명이 무작위 문자열로 되어 있는 경우 악성 코드의 경우가 많다.

의심가는 파일명.dll에 대해서 Googling을 한다.

handle - www.sysinternals.com

현재 프로세스가 사용중인 모든 객체 참조(handle) 목록

의심이 가는 프로세스가 사용하는 파일 확인 가능 주

관심 대상: 로그 파일, 화면 캡쳐 파일, 레지스트리 키 등

ex) handle [-p ]

Process Explorer : 프로세스 정보

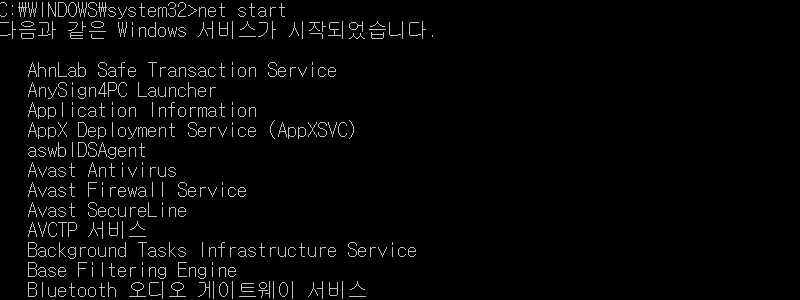

net start: 서비스 목록

1. 현재 윈도우 시스템에서 실 행되고 있는 서비스 정보 수집

2. 관리도구의 서비스 중에서 시작으로 설정된 것만 보여 줌

3. 공격자가 서비스 부분에 시 작으로 올려둔 것을 탐지하 기 위함

4. 원래 제공되지 않는 서비스 이거나 유사한 서비스명으 로 등록된 것은 백도어 일 수 있음

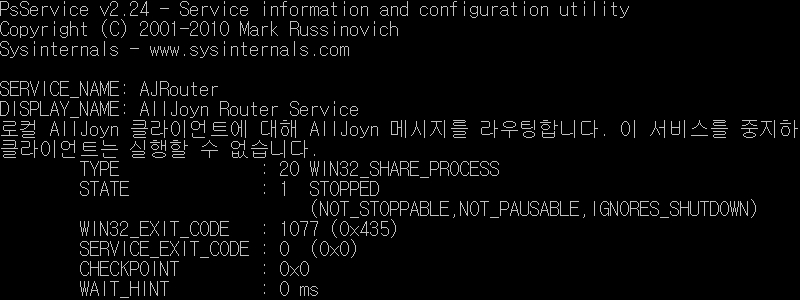

psservice - www.sysinternals.com

현재 윈도우 시스템에 등록된 모든 서비스 정보 수집

서비스 실행여부 목록 확인: psservice query

서비스 설정 목록(Path 포함) 확인: psservice config

파일 관련 정보 수집

특정 시간대 사용(Read/Modify/Access) 파일

Hidden 파일

삭제된 파일

기타 이미지 분석에 포함되는 모든 대상 파일 또는 파일의 일부

파일 관련 정보 수집 필요성 (Live Response)

대용량 저장장치로서 Imaging에 시간이 오래 걸리는 경우

저장장치에 대한 Imaging을 할 수 없거나 제한적인 파일 접근 및 획득 권한만을 행사할 수 있는 경우 파일 수집

파일이 실시간으로 생성되고 삭제되는 상황에서 Imaging에 따른 파일 누락 또는 파일의 완전 복구에 대한 불확실성이 예상되는 상황

클라우드 환경

doskey /history: DOS 명령창에서 실행

현재 DOS 명령창에서 이전에 입력한 명령어 리스트 출력

주의: 현재 명령창이 종료되면 메모리에서 삭제됨

조사 시점에 DOS 명령창이 열려 있다면 유용한 정보를 얻을 수 있다.

'정보보안 > Forensic' 카테고리의 다른 글

| Digital Forensic [Windows 레지스트리 증거 수집] (0) | 2020.05.03 |

|---|---|

| Digital Forensic [메모리 수집 분석] (0) | 2020.05.03 |

| Digital Forensic [실시간 대응 시스템 정보 수집] (0) | 2020.05.03 |

| Digital Forensic [실시간 대응] (0) | 2020.05.03 |

| Digital Forensic [디지털 증거] (0) | 2020.05.03 |