| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #IT #robots.txt #검색엔진노출

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #c언어포인터의포인터 #c언어2중포인터

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #IT

- 포렌식 #사이버포렌식 #Forensic #정보보안 #IT

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #c언어포인터와문자열 #c언어문자열

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #c언어포인터 #c언어포인터연산

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #IT #SQLi #TimeBaseSQLi #sqlinjection

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #Call by value #Call by reference

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #c2차원배열동적할당 #c언어동적할당 #c동적할당 #c언어동적할당2차원배열

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #C동적메모리할당 #malloc #메모리

- c언어문자열처리방법 #c언어문자열

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #phpcodeinjection #injection

- C언어 #C #C프로그래밍 #프로그래밍 #언어

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #xss #storedxss #CrossSiteScripting

- c언어malloc #동적할당 #c언어동적할당 #c언어malloc사용하기

- XSS #ReflectedXSS

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #c배열포인터 #c언어포인터 #c언어배열포인터 #배열포인터

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #IT #CSRF #

- #FAT파일시스템 #파일시스템구조 #파일시스템 #Forensic #정보보안 #IT

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #로또번호생성 #로또번호만들기 #중복제거 #중복제거알고리즘

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #선택정렬 #선택정렬알고리즘

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #commandinjection

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #c언어포인터배열 #c언어포인터 #포인터 #c포인터

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #bruteFource #무차별공격

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #SQLi #sqlinjectioon

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #BrokenAuthentication

- beebox #bWAPP #webhacking #web #웹해킹 #정보보안 #IT #PUT메소드 #PUT #HTTP메소드 #취약점

- C언어 #C #C프로그래밍 #프로그래밍 #언어 #포인터 #포인터변수 #c언어주소 #주소

- 사이버포렌식 #포렌식 #FAT

- 파일시스템과파티션 #포렌식 #사이버포렌식 #Encase #Forensic #파티션 #파일시스템 #정보보안

- Today

- Total

Hello Security World

Digital Forensic [실시간 대응] 본문

실시간 대응 개요

1. 실시간 대응의 중요성

2. Locard's Exchange Principle [로카르 법칙]

3. 휘발성 데이터와 비휘발성 데이터

4. Order of Volatill [휘발성 순위]

5. Windows 휘발성 데이터

실시간 증거 수집 및 분석

수집방법

Batch File 작성

날짜와 시간,사용자,공유 폴더,네트워크,프로세스,파일

기타 [클립보드 , command history]

Hash

실시간 대응의 중요성

전자 상거래는 시스템상에서 실시간으로 처리되며 시스템이 Down되어 있는 경우 분당 수백에서 수천 달러의 손실이 발생

->하드디스크 이미지 획득을 위하여 시스템을 Down 시키는 것은 심각한 문제를 발생시킬 수 있음

1. 하드디스크 이미징에 있어서 많은 시간이 걸린다

2. 시스템 동작 상태에서 증거 수집이 필요할 때가 있다.

(2-1) 범죄에 이용되는 프로그램이 메모리에만 존재할 수 있다.

(2-2) 임시 저장 파일의 경우 Down시 사라질 수도 있다.

3. 클라우드 환경으로의 변화

(3-1) 관련 증거를 수집하기 위해서 클라우드 시스템 전체를 이미징 할 수 없다.

(3-2) 법적 관할 쟁점, 증거 저장 위치 문제

기본 정보의 수집

시스템 기본 정보 [OS ,Version , SP , Patch , Uptime , Accounts, System Resource , Installed , Packages]

시스템 특성 파악에 필요

시간 정보의 수집 [When]

현재 시간과 시스템 시간과의 차이 [시간의 동기화]

파일 : MAC Time

프로세스 : 시작[실행] 시간 , Uptime

휘발성 증거 자료의 수집 당시 시간 [해당 시간 동작 증거]

사용자 정보의 수집 [Who , Where]

시스템 등록 계정 목록, 현재 사용자 계정

Remote User Accounts

Remote IP Address [최대한 많은 연계 정보 수집 필요 : Proccess , Remote Site Information]

실제 사용자 식별 필요

사건 관련 정보 수집 [해킹 침해 관련]

Process 및 관련 목록 [Process , Thread , DLL , Drv , Open , Handle , etc]

Process Activities

Memory

시스템 파일 변경 여부 검사[Hash]

Network 접속 정보 [IP , Port , IP 사용 Process , Remote User Connections]

Remote Server Information [whois , Server Connection Messages]

Network Sniffing

사건 관련 정보 수집 [인터넷 사용 관련]

Temporary Internet File 등의 Internet 접속 기록

인터넷 사용 , ID , Email , Password 등의 개인 정보 등

로카르 법칙 [Locard's Exchange Principle]

로카르 : 프랑스 법의학자

로카르 법칙 : 접촉하는 두 개체는 서로의 흔적을 주고 받는다.

사용자 또는 조사자 그 누구든 간에 동작중인 시스템을 다루게 되면 해당 시스템은 변화가 발생하게 된다.

프로스세의 활동 , 데이터의 저장 / 삭제 , 네트워크 상의 데이터 흐름 등

ex) 웹 사이트 접속

1. 클라이언트 : 접속사이트의 Cache Data , 최근 접속 목록 Update

2. 서버 : 클라이언트의 IP , PORT , 방문 URL , 시간 등

* 조사자 또는 초기 대응자는 이 법칙을 염두해 두어야 한다*

휘발성 데이터

전원이 끊어지면 손실되는 데이터 => 초기 분석 수행 => 시스템 명령어 및 Tool활용

FDD , USB 장치 등에 수집

종류

현재 시스템 날짜와 시간은?

현재 실행 되고 있는 프로세스 정보는 무엇인가?

현재 시스템에 누가 접속 하였는가?

현재 열려 있는 포트는 몇 번인가?

현재 실행 되고 있는 프로그램들은 무엇인가?

[메모리에 남아 있는] 최근 접속 기록은?

비휘발성 데이터

전원이 끊어져도 데이터가 손실이 없는 데이터 => 상세 분석 수행

저장 매체 압수

1. 시스템 시각을 Check , 사진으로 남기

2. 컴퓨터 시스템 데이터 벼놎 방지

저장 매체 복제

1. 디스크 복제기 이용

이미지 생성

1.Encase , 리눅스의 dd 및 nc 명령 이용

Registry , 시간 정보 , Internet 관련 정보 [cache ,cookie , history , E-Mail]

일반적 환경에서의 Order of Volatillty

Registers, cache

Routing table, arp cache, process table, kernel statistics, memory

Temporary file systems

Disk

해당 시스템의 Remote logging and moitoring data

Physical configuration, network topology

Archival media

Windows 휘발성 데이터

날짜와 시간

Logged - on 사용자 정보

공유 폴더 정보

Remote에서 Open한 파일

네트워크 정보

네트워크 연결 정보

프로세스 정보

프로세스와 네트워크 연결 정보

프로세스 사용 파일 정보

플립보드 데이터

Command History

실시간 증거 수집 및 분석 - 수집방법

1. Local Response Methodology

시스템 콘솔에 직접 접근하여 정보를 수집하고, 수집된 정보는 USB, CD 에 저장하는 방법

도구: IRCR (the Incident Response Collection Report)

도구: WFT(Windows Forensic Toolchest)

도구: e-fense Live Response

2. Remote Response Methodology

Remote에서 대상 시스템에 접속하여 정보를 수집하는 것으로 시스템이 다 수인 경우 유용

도구: psexec, WMI(Windows Management Instrument), ProDiscover Incident Response(IR), F-Resopnse Field Kit

3. Hybrid Response Methodology

대상 시스템에서 정보를 수집하고 Remote에 있는 수집 서버로 전송하는 방 법

도구: Netcat(nc.exe), cryptcat(nc의 암호화 버전)

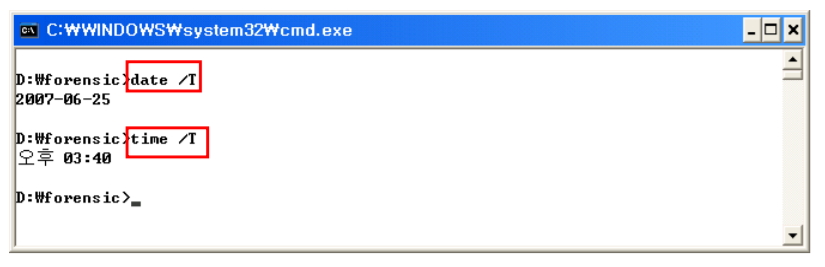

실시간 증거 수집 및 분석 - 날짜, 시간 관련

cmd.exe 사용 (증거 수집 시 시작 날짜/시간과 종료된 날짜/시간을 반드시 기록)

date /t : 날짜

time /t : 시간

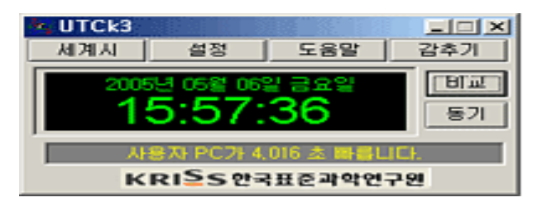

현재 시간과 비교하여 시스템 시간과 표준 시간이 차이가 난다면 따로 기록 하여 두어야 함

시스템 시간

현재 컴퓨터에 사용자가 임의로 설정한 시간

부팅 시 CMOS를 통해서 확인 가능

실제 표준 시간 확인 방법

http://www.kriss.re.kr의 표준시간 맞추기 프로그램 다운 후 실행

시스템 기본 정보의 수집

OS Name , OS version , Service Pack Version

Update information [Hotfix]

Owner , Volume information

Uptime , Insetalled Time

시스템 기본 정보의 수집 의미

OS 버전에 따라 분석에 필요한 설정 정보, 사용 파일, 사용 폴더 등이 상이할 수 있어 이를 파악하여 분석 시 활용할 수 있다.

해킹 등의 침해가 발생한 시스템을 분석하는데 있어 Hotfix는 취 약성 범위를 한정해준다.

OS에 따라 상세 메모리 구조(예, 프로세스 구성 요소 및 그 값)가 상이하므로 메모리 분석하는데 OS 및 SP 버전은 중요하다.

'정보보안 > Forensic' 카테고리의 다른 글

| Digital Forensic [메모리 수집 분석] (0) | 2020.05.03 |

|---|---|

| Digital Forensic [실시간 대응 프로세스 정보 수집] (0) | 2020.05.03 |

| Digital Forensic [실시간 대응 시스템 정보 수집] (0) | 2020.05.03 |

| Digital Forensic [디지털 증거] (0) | 2020.05.03 |

| Digital Forensic [디지털 포렌식 기본] (0) | 2020.05.03 |